Veuillez noter que la section “Tenants” n’est pas disponible dans la version SaaS de Configuration Manager. L’intégration est gérée via CoreView ou le PartnerApp.

Que vous choisissiez d’installer votre tenant en utilisant l’authentification du compte utilisateur ou uniquement par principal de service, Configuration Manager créera également un principal de service dans le tenant que vous installez. Si la méthode d’authentification du compte utilisateur est sélectionnée, le principal de service sera créé en plus des comptes utilisateur requis (Authentification déléguée).

Qu’est-ce que le principal de service ?

Ce principal de service aide à s’authentifier sur le tenant et à apporter des modifications de configuration sur les configurations prises en charge lorsque cela est possible.

Veuillez noter que si vous choisissez d’installer votre tenant uniquement avec le principal de service, cela évite d’authentifier un compte utilisateur mais réduit le nombre de configurations prises en charge par la Sync.

Par défaut, lors de l’installation d’un tenant, Configuration Manager crée un principal de service nommé

Simeon Cloud Sync dans ce tenant.

Points clés à retenir concernant l’authentification par principal de service :

- Toutes les configurations ne peuvent pas être synchronisées avec un principal de service, car le support Microsoft pour cette méthode est limité.

- Configuration Manager utilisera le principal de service pour la synchronisation des configurations là où c’est possible.

- Pour les configurations qui ne peuvent pas être synchronisées via le principal de service, Configuration Manager reviendra à utiliser le compte utilisateur spécifié lors de l’installation (Authentification déléguée) (voir la section suivante).

- Utiliser le principal de service pour les configurations prises en charge renforce la sécurité car aucun compte utilisateur n’est impliqué.

Principal de service en lecture seule

Configuration Manager propose une option de principal de service en lecture seule pour les organisations ayant des protocoles de sécurité stricts n’autorisant pas l’accès en écriture à votre tenant. Pour un accès strictement en lecture seule, cette option doit être utilisée en plus d’un compte utilisateur en lecture seule, et peut nécessiter une configuration supplémentaire. Avant de choisir cette option, veuillez consulter notre documentation sur la configuration d’une Sync en lecture seule.

Veuillez noter que certaines configurations ne seront pas prises en charge si vous utilisez cette option. Microsoft ne fournit pas de scopes en lecture seule pour toutes les zones du tenant couvertes par l’option par défaut du principal de service. Pour voir les autorisations prises en charge, consultez la documentation scopes lecture seule.

Principal de service personnalisé

Si vous ne souhaitez pas utiliser le principal de service par défaut de Configuration Manager, ou si vous voulez un contrôle très granulaire sur tous les accès de Configuration Manager à votre tenant, vous pouvez apporter votre propre principal de service personnalisé. Cette approche vous permet d’attribuer les propriétés et les scopes au principal de service selon vos besoins.

Configuration Manager utilisera alors votre principal de service personnalisé au lieu de celui par défaut.

Instructions pour créer un principal de service personnalisé

Pour créer et configurer un principal de service personnalisé dans le portail Azure, suivez ces étapes :

- Créez le principal de service avec les autorisations souhaitées dans le portail Azure :

- Allez sur portal.azure.com > Applications d’entreprise > + Nouvelle application > + Créer votre propre application

- Donnez un nom à votre application et sélectionnez Non-galerie

- Configurez le principal de service comme suit :

- Allez sur portal.azure.com > Enregistrements d’applications > Ouvrez l’enregistrement d’application pour l’application personnalisée

- Exposez une API > + Ajouter un scope

- URI ID d’application :

api://simeoncloud/{tenantId} - Nom du scope : user_impersonation

- Qui peut consentir : Administrateurs uniquement

- Nom d’affichage du consentement admin : Accéder aux ressources en tant qu’utilisateur usurpé

- Description du consentement admin : Autorise l’application à lire et écrire les ressources en tant qu’utilisateur usurpé

- État : Activé

- URI ID d’application :

- + Ajouter une application cliente

- ID client : 1950a258-227b-4e31-a9cf-717495945fc2 (cet ID est pour Microsoft Azure PowerShell)

- Scopes autorisés : Cochez la case à côté de

api://simeoncloud…

- Autorisations API > + Ajouter une autorisation

- Vous pouvez choisir les autorisations correspondant aux types de configurations que vous souhaitez synchroniser.

- Pour la liste des scopes utilisés par Configuration Manager, voir ce guide.

- Pour voir la configuration par défaut du principal de service Configuration Manager Sync, voir cette page.

-

Accordez le consentement admin pour MSFT pour le principal de service créé :

- Dans le portail Azure > Enregistrements d’applications > Autorisations API > Accorder le consentement admin pour MSFT

-

Créez une clé secrète :

- Sous “Certificats et secrets” > + Nouveau secret client > suivez les instructions à l’écran.

-

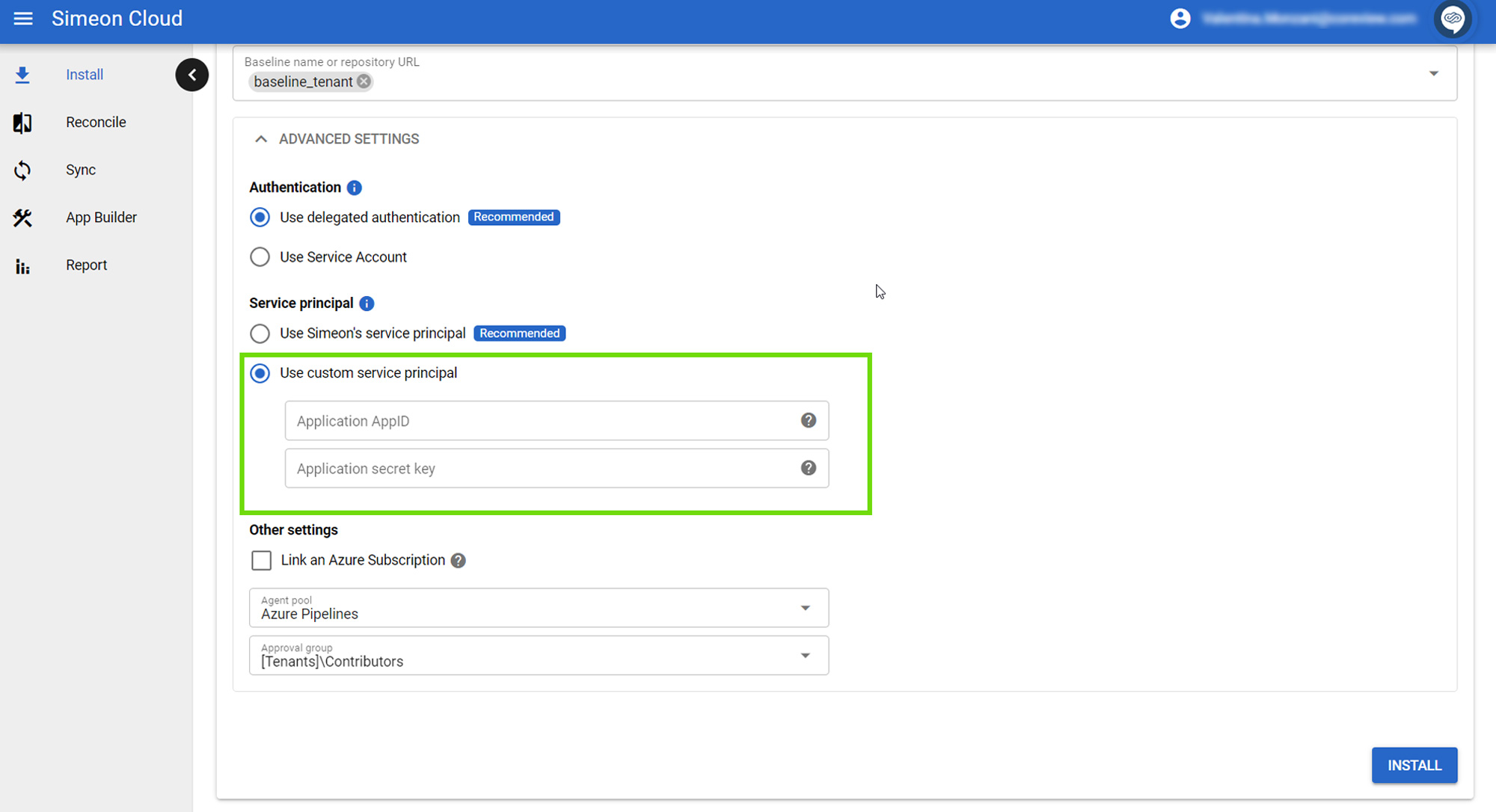

Naviguez vers l’application Configuration Manager > Installer > Paramètres avancés

- Pour réinstaller un tenant existant, activez New Tenant > Existing Tenant pour visualiser les tenants existants

- Sélectionnez Utiliser un principal de service personnalisé

- Renseignez l’AppID de l’application depuis le portail Azure ; à ne pas confondre avec l’ID de l’objet.

- Saisissez la clé secrète de l’application générée à l’étape 4 ci-dessus.

- Continuez avec l’installation du tenant et la Sync.